注:本教程尚未被成功验证

我自己也没有刷成功

目前还是校验这一关过不去

不过这个方向大致是对的

希望各位大佬查找原因 批评指正

MENU

一、固件解析

二、固件制作

三、注意事项

一、固件解析

解包全量固件

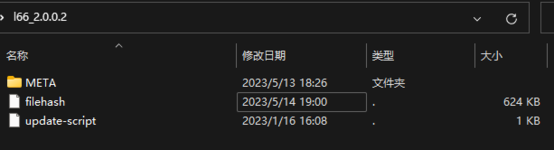

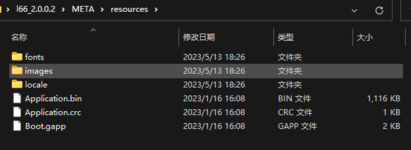

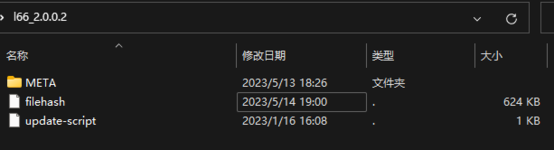

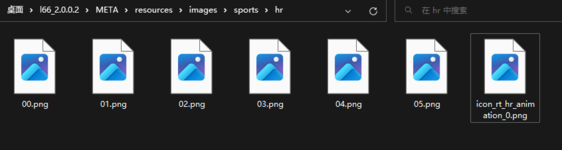

META里放着固件主体资源

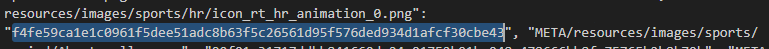

filehash存放着META里的所有文件的哈希值(后面会考)

下面一个不用管

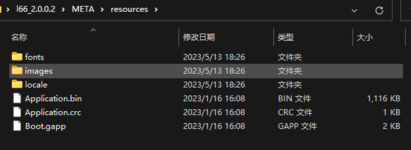

打开META

其中"resources"就是需要替换掉的gt3图片文件

fonts存放字体文件

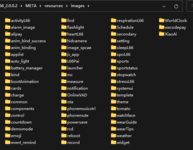

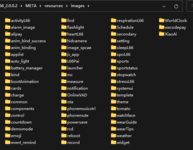

images存放图片文件

米环所有的图片资源都能在里面找到

想要达到资源包的效果

只需替换applist里的文件即可

如果想要深层次自定义固件

其它内容不妨看一看

二、固件制作

首先准备好文件

图片转换为GT3备用

以下为重点

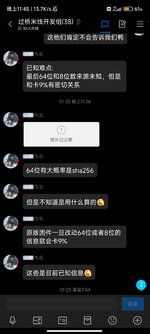

手环的固件校验非常严格

想要顺利刷入固件(尤其是全量自定义固件)

必须保证手环有足够的空间

请重新解压一份全量固件

将制作好的图片转换为GT3,复制进去

千万只能复制进去

源文件的复制会导致哈希值全部更改

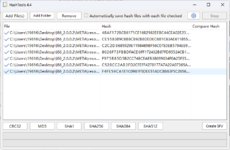

使用VSCode打开先前的filehash

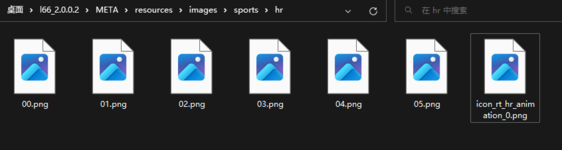

例如我要替换这七个文件其中的前六个

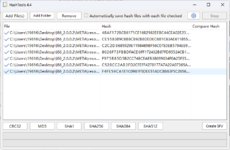

百度下载hashtool软件

全部选中后右键"hashtool校验" 并使用SHA256格式编码

将第七个文件与filehash中进行比对

确认无误后

将前六个文件的hash值一一替换原值

到这里就已经完成了一大半

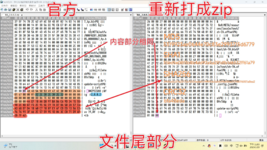

最后压缩成zip 即可测试刷环了

三、注意事项

确保刷环时手环有足够的空间

刷环时保持gadgetbridge连接 不要退出进程或重新连接zepp life或小米运动健康

使用Gadgetbridge刷环贼慢 大约需要25分钟完成过程 耐心等待

我自己也没有刷成功

目前还是校验这一关过不去

不过这个方向大致是对的

希望各位大佬查找原因 批评指正

MENU

一、固件解析

二、固件制作

三、注意事项

一、固件解析

解包全量固件

META里放着固件主体资源

filehash存放着META里的所有文件的哈希值(后面会考)

下面一个不用管

打开META

其中"resources"就是需要替换掉的gt3图片文件

fonts存放字体文件

images存放图片文件

米环所有的图片资源都能在里面找到

想要达到资源包的效果

只需替换applist里的文件即可

如果想要深层次自定义固件

其它内容不妨看一看

二、固件制作

首先准备好文件

图片转换为GT3备用

以下为重点

手环的固件校验非常严格

想要顺利刷入固件(尤其是全量自定义固件)

必须保证手环有足够的空间

请重新解压一份全量固件

将制作好的图片转换为GT3,复制进去

千万只能复制进去

源文件的复制会导致哈希值全部更改

使用VSCode打开先前的filehash

例如我要替换这七个文件其中的前六个

百度下载hashtool软件

全部选中后右键"hashtool校验" 并使用SHA256格式编码

将第七个文件与filehash中进行比对

确认无误后

将前六个文件的hash值一一替换原值

到这里就已经完成了一大半

最后压缩成zip 即可测试刷环了

三、注意事项

确保刷环时手环有足够的空间

刷环时保持gadgetbridge连接 不要退出进程或重新连接zepp life或小米运动健康

使用Gadgetbridge刷环贼慢 大约需要25分钟完成过程 耐心等待

最后编辑: